Как построить локальную сеть предприятия. Проект локальной сети. Организация локальной вычислительной сети в офисах

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://www.allbest.ru/

ОСНОВНЫЕ ПОНЯТИЯ

Локальная сеть - компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры)

Топология сети - способ описания конфигурации сети, схема расположения и соединения сетевых устройств.

Сетевая топология может быть:

Физической -- описывает реальное расположение и связи между узлами сети.

Логической -- описывает хождение сигнала в рамках физической топологии.

Информационной топологией -- описывает направление потоков информации, передаваемых по сети.

Управления обменом -- это принцип передачи права на пользование сетью.

Коммутатор - устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного сегмента сети. В отличие от концентратора, который распространяет трафик от одного подключенного устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю, исключение составляет широковещательный трафик всем узлам сети. Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались.

Коммутатор работает на канальном 2 уровне модели OSI, и потому в общем случае может только объединять узлы одной сети по их MAC-адресам.

Модели OSI - абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее.

Операционная система - комплекс управляющих и обрабатывающих программ, которые, с одной стороны, выступают как интерфейс между устройствами вычислительной системы и прикладными программами, а с другой -- предназначены для управления устройствами, управления вычислительными процессами, эффективного распределения вычислительных ресурсов между вычислительными процессами и организации надёжных вычислений. Это определение применимо к большинству современных ОС общего назначения.

Сетевой интерфейс - точку соединения между компьютером пользователя и частной или общественной сетью

DHCP-сервер - это сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Данный протокол работает по модели «клиент-сервер». Для автоматической конфигурации компьютер-клиент на этапе конфигурации сетевого устройства обращается к так называемому серверу DHCP, и получает от него нужные параметры. Сетевой администратор может задать диапазон адресов, распределяемых сервером среди компьютеров. Это позволяет избежать ручной настройки компьютеров сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве крупных (и не очень) сетей TCP/IP. DHCP является расширением протокола BOOTP, использовавшегося ранее для обеспечения бездисковых рабочих станций IP-адресами при их загрузке. DHCP сохраняет обратную совместимость с BOOTP. Стандарт протокола DHCP был принят в октябре 1993 года. Действующая версия протокола (март 1997 года) описана в RFC 2131. Новая версия DHCP, предназначенная для использования в среде IPv6, носит название DHCPv6 и определена в RFC 3315 (июль 2003 года). Протокол DHCP предоставляет три способа распределения IP-адресов:

Ручное распределение. При этом способе сетевой администратор сопоставляет аппаратному адресу (обычно MAC-адресу) каждого клиентского компьютера определённый IP-адрес. Фактически, данный способ распределения адресов отличается от ручной настройки каждого компьютера лишь тем, что сведения об адресах хранятся централизованно (на сервере DHCP), и потому их проще изменять при необходимости.

Автоматическое распределение. При данном способе каждому компьютеру на постоянное использование выделяется свободный IP-адрес из определённого администратором диапазона.

Динамическое распределение. Этот способ аналогичен автоматическому распределению, за исключением того, что адрес выдаётся компьютеру не на постоянное пользование, а на определённый срок. Это называется арендой адреса. По истечении срока аренды IP-адрес вновь считается свободным, и клиент обязан запросить новый (он, впрочем, может оказаться тем же самым).

Помимо IP-адреса, DHCP также может сообщать клиенту дополнительные параметры, необходимые для нормальной работы в сети. Эти параметры называются опциями DHCP. Список стандартных опций можно найти в RFC 2132.

Некоторыми из наиболее часто используемых опций являются:

IP-адрес маршрутизатора по умолчанию;

Маска подсети;

Адреса серверов DNS;

Имя домена DNS.

Некоторые поставщики программного обеспечения могут определять собственные, дополнительные опции DHCP. Протокол DHCP является клиент-серверным, то есть в его работе участвуют клиент DHCP и сервер DHCP. Передача данных производится при помощи протокола UDP, при этом сервер принимает сообщения от клиентов на порт 67 и отправляет сообщения клиентам на порт 68. Некоторые реализации службы DHCP способны автоматически обновлять записи DNS, соответствующие клиентским компьютерам, при выделении им новых адресов. Это производится при помощи протокола обновления DNS, описанного в RFC 2136.

FIREWALL - комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

IPFW - межсетевой экран, который встроен во FreeBSD начиная с версии 2.0. С его помощью можно, например, подсчитывать трафик по любым разумным правилам, основывающимся на данных заголовков пакетов протоколов стека TCP/IP, обрабатывать пакеты внешними программами, прятать за одним компьютером целую сеть.

VLAN - (Virtual Local Area Network) -- виртуальная локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств. На устройствах Cisco, протокол VTP (VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты (функция VTP pruning). Коммутаторы Cisco в основном используют протокол ISL (Inter-Switch Link) для обеспечения совместимости информации. По умолчанию на каждом порту коммутатора имеется сеть VLAN1 или VLAN управления. Сеть управления не может быть удалена, однако могут быть созданы дополнительные сети VLAN и этим альтернативным VLAN могут быть дополнительно назначены порты. Native VLAN -- это параметр каждого порта, который определяет номер VLAN, который получают все непомеченные (untagged) пакеты.

Медиаконвертор - это устройство, преобразующее среду распространения сигнала из одного типа в другой. Чаще всего средой распространения сигнала являются медные провода и оптические кабели. Также средой распространения сигнала называют воздушную среду, хотя она таковой и не является, поскольку воздух не принимает непосредственного участия в распространении сигнала электромагнитных волн высокой частоты.

Мультиплексор - устройство позволяющее, с помощью пучков света с разными длинами волн и дифракционной решетки (фазовой, амплитудной), передавать по одной коммуникационной линии одновременно несколько различных потоков данных.

FreeBSD - свободная Unix-подобная операционная система, потомок AT&T Unix по линии BSD, созданной в университете Беркли. FreeBSD работает на PC-совместимых системах семейства x86, включая Microsoft Xbox, а также на DEC Alpha, Sun UltraSPARC, IA-64, AMD64, PowerPC, NEC PC-98, ARM.

VPN-сеть - логическая сеть, создаваемая поверх другой сети, например, интернет. Несмотря на то, что коммуникации осуществляются по публичным сетям, с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов.

Web-сервер - это сервер, принимающий HTTP-запросы от клиентов, обычно веб-браузеров, и выдающий им HTTP-ответы, обычно вместе с HTML-страницей, изображением, файлом, медиа-потоком или другими данными. Веб-сервером называют как программное обеспечение, выполняющее функции веб-сервера, так и непосредственно компьютер

MySQL - свободная система управления базами данных (СУБД). MySQL является собственностью компании Oracle Corporation, получившей её вместе с поглощённой Sun Microsystems, осуществляющей разработку и поддержку приложения. Распространяется под GNU General Public License и под собственной коммерческой лицензией, на выбор. Помимо этого разработчики создают функциональность по заказу лицензионных пользователей, именно благодаря такому заказу почти в самых ранних версиях появился механизм репликации.

PhpMyAdmin - веб-приложение с открытым кодом, написанное на языке PHP и представляющее собой веб-интерфейс для администрирования СУБД MySQL. phpMyAdmin позволяет через браузер осуществлять администрирование сервера MySQL, запускать команды SQL и просматривать содержимое таблиц и баз данных. Приложение пользуется большой популярностью у веб-разработчиков, так как позволяет управлять СУБД MySQL без непосредственного ввода SQL команд, предоставляя дружественный интерфейс.

Mail-сервер - это компьютерная программа, которая передаёт сообщения от одного компьютера к другому. Обычно почтовый сервер работает «за кулисами», а пользователи имеют дело с другой программой -- клиентом электронной почты (англ. mail user agent, MUA).

Exim - это агент пересылки сообщений, используемый в операционных системах семейства Unix. Первая версия была написана в 1995 году Филиппом Гейзелом (Philip Hazel) для использования в качестве почтовой системы в Кембриджском Университете. Exim распространяется под лицензией GPL, и каждый может свободно скачать его, использовать и модифицировать.

SNMP - это протокол управления сетями связи на основе архитектуры TCP/IP. На основе концепции TMN в 1980--1990 гг. различными органами стандартизации был выработан ряд протоколов управления сетями передачи данных с различным спектром реализации функций TMN. К одному из типов таких протоколов управления относится SNMP. Также эта технология, призванная обеспечить управление и контроль за устройствами и приложениями в сети связи путём обмена управляющей информацией между агентами, располагающимися на сетевых устройствах, и менеджерами, расположенными на станциях управления. SNMP определяет сеть как совокупность сетевых управляющих станций и элементов сети (главные машины, шлюзы и маршрутизаторы, терминальные серверы), которые совместно обеспечивают административные связи между сетевыми управляющими станциями и сетевыми агентами.

Cacti - open-source веб-приложение, система позволяет строить графики при помощи RRDtool. Cacti собирает статистические данные за определённые временные интервалы и позволяет отобразить их в графическом виде. Преимущественно используются стандартные шаблоны для отображения статистики по загрузке процессора, выделению оперативной памяти, количеству запущенных процессов, использованию входящего/исходящего трафика.

IP Pool - совокупность подряд идущих IP адресов в рамках компьютерной сети TCP/IP.

Прокси-сервер - служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, e-mail), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кеша (в случаях, если прокси имеет свой кэш). В некоторых случаях запрос клиента или ответ сервера может быть изменён прокси-сервером в определённых целях. Также прокси-сервер позволяет защищать клиентский компьютер от некоторых сетевых атак.

MPLS - механизм передачи данных, который эмулирует различные свойства сетей с коммутацией каналов поверх сетей с коммутацией пакетов. MPLS работает на уровне, который можно было бы расположить между вторым (канальным) и третьим (сетевым) уровнями модели OSI, и поэтому его обычно называют протоколом второго с половиной уровня (2.5-уровень). Он был разработан с целью обеспечения универсальной службы передачи данных как для клиентов сетей с коммутацией каналов, так и сетей с коммутацией пакетов. С помощью MPLS можно передавать трафик самой разной природы, такой как IP-пакеты, ATM, Frame Relay, SONET и кадры Ethernet.

FTP - протокол, предназначенный для передачи файлов в компьютерных сетях. FTP позволяет подключаться к серверам FTP, просматривать содержимое каталогов и загружать файлы с сервера или на сервер; кроме того, возможен режим передачи файлов между серверами. Протокол FTP относится к протоколам прикладного уровня и для передачи данных использует транспортный протокол TCP. Команды и данные, в отличие от большинства других протоколов передаются по разным портам. Порт 20 используется для передачи данных, порт 21 для передачи команд. В случае, если передача файла была прервана по каким-либо причинам, протокол предусматривает средства для докачки файла, что бывает очень удобно при передаче больших файлов. Протокол не шифруется, при аутентификации передаются логин и пароль открытым текстом. В случае построения сети с использованием хаба злоумышленник при помощи пассивного сниффера может перехватывать логины и пароли находящихся в том же сегменте сети пользователей FTP, или, при наличии специального ПО, получать передаваемые по FTP файлы без авторизации. Чтобы предотвратить перехват трафика, необходимо использовать протокол шифрования данных SSL, который поддерживается многими современными FTP-серверами и некоторыми FTP-клиентами. Изначально протокол предполагал встречное TCP-соединение от сервера к клиенту для передачи файла или содержимого каталога. Это делало невозможным общение с сервером, если клиент находится за IP NAT, кроме того, часто запрос соединения к клиенту блокируется файерволом. Чтобы этого избежать, было разработано расширение протокола FTP passive mode, когда соединение для передачи данных тоже происходит от клиента к серверу. Важным моментом является то, что клиент устанавливает соединение с адресом и портом, указанным сервером. Порт сервер выбирает случайным образом из определённого диапазона (49152-65534). Поэтому при нахождении ftp-сервера за NAT, следует явно указать в настройках сервера его адрес.

Серверная стойка - представляет собой универсальную напольную стойку для монтажа 19 дюймового.

Патч-панель - одна из составных частей структурированной кабельной системы (СКС). Представляет из себя панель с множеством соединительных разъёмов, расположенных на лицевой стороне панели. На тыльной стороне панели находятся контакты, предназначенные для фиксированного соединения с кабелями, и соединённые с разъёмами электрически. Коммутационная панель относится к пассивному сетевому оборудованию.

СКС - физическая основа информационной инфраструктуры предприятия, позволяющая свести в единую систему множество информационных сервисов разного назначения: локальные вычислительные и телефонные сети, системы безопасности, видеонаблюдения и т. д.

POP3-сервер - используется почтовым клиентом для получения сообщений электронной почты с сервера. Обычно используется в паре с протоколом SMTP.

IMAP-сервер - протокол прикладного уровня для доступа к электронной почте.

Аналогично POP3, служит для работы со входящими письмами, однако обеспечивает дополнительные функции, в частности, возможность поиска по ключевому слову без сохранения почты в локальной памяти. IMAP предоставляет пользователю обширные возможности для работы с почтовыми ящиками, находящимися на центральном сервере. Почтовая программа, использующая этот протокол, получает доступ к хранилищу корреспонденции на сервере так, как будто эта корреспонденция расположена на компьютере получателя. Электронными письмами можно манипулировать с компьютера пользователя (клиента) без постоянной пересылки с сервера и обратно файлов с полным содержанием писем.

NAT от англ. Network Address Translation -- это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов. Также имеет названия IP Masquerading, Network Masquerading и Native Address Translation. Преобразование адресов методом NAT может производиться почти любым маршрутизирующим устройством -- маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения. Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на сервер в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT). Существует 3 базовых концепции трансляции адресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, NAT Overload, PAT):

Статический NAT -- Отображение незарегистрированного IP адреса на зарегистрированный IP адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети;

Динамический NAT -- Отображает незарегистрированный IP адрес на зарегистрированный адрес от группы зарегистрированных IP адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированным и зарегистрированным адресом, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации;

Перегруженный NAT (NAPT, NAT Overload, PAT, маскарадинг) -- форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP адрес, используя различные порты. Известен также как PAT (Port Address Translation);

Ядро (FreeBSD) - это основная часть операционной системы FreeBSD. Оно ответственно за управление памятью, параметры безопасности, работу с сетью, доступ к дискам и многое другое.

ОСНОВНЫЕ ЗАДАЧИ

Целью дипломной работы является рассмотреть принцип и подход к построению корпоративной локальной сети на примере сети коммерческого предприятия крупного товаропроизводителя.

В дипломной работе рассматриваются следующие важные моменты:

Архитектура, построение и метод передачи данных;

Метод доступа, топология, тип кабельной системы;

Выбор способа управления сетью;

Конфигурация сетевого оборудования - количество серверов, концентраторов, сетевых принтеров;

Управление сетевыми ресурсами и пользователями сети;

Рассмотрение вопросов безопасности сети

локальная компьютерная сеть

Физическая топология сети предприятия

Сеть предприятия состоит из четырех офисов, два из которых являются удаленными точками. Каждый из которых, имеет своя физическую передачу данных.

Оборудование на офисе 4

Чтобы понять физическую топологию офиса 4 рассмотрим схему.

На офисе 4 использованы следующие физические среды передачи данных:

1) по технологии MPLS (ADSL) между главным офисом и офисом 4, скорость приема и передачи составляет 128/64 Кбит/c.;

2) оптическая среда передачи данных между модемом ADSL и коммутатором DLink, так как между ними расстояние 340 м., а максимальная допустимая длина по технологии Ethernet не более 100 м;

3) среда передачи данных по технологии Ethernet между коммутатором DLink и персональным компьютерами, подключенными к коммутатору через Ethernet кабель.

На офисе 3 подключен физический канал передачи данных со скоростью 1Мб/сек по технологии Ethernet.

Оборудование на офисе 3

Чтобы понять физическую топологию офиса 3 рассмотрим схему.

В офисе 3 использованы две физические среды передачи данных:

1) Wi-Fi (от ПК или конечного клиентского оборудования к беспроводной точке доступа);

2) среда Ethernet (от беспроводной точки к маршрутизатору DLink DIR-100 и далее)

Офис 2 оборудование

|

Наименование |

|||

|

Коммутатор управляемый DLink 8 ports |

|||

|

Медиаконверторы одномодовые (одно волокно рабочее, второе запасное) |

|||

|

Коммутаторы DLink 24 портовые неуправляемые |

|||

|

Wi-Fi точка DLink |

|||

|

Офисные ПК |

|||

|

Оптические боксы |

|||

На схеме изображена физическая топология офиса 2.

В офисе 2 использованы следующие физические среды передачи данных:

1) оптическая среда передачи данных между офисом 2 и главным офисом: посредством преобразования среды передачи данных Ethernet в оптическую среду через пару медиаконверторов в оптическую среду передачи данных между офисом 2 и главным офисом;

2) Физическая среда передачи данных в средине офиса 2, топология «звезда» технология Ethernet;

3) Беспроводная среда передачи данных (от ПК к точке доступа)

Офис 1 или главный узел.

В принципе построения корпоративной сети данного предприятия лег принцип централизации. Все основные коммутации, соединения и центральная стойка располагаются в серверном помещении главного офиса.

Оборудование офиса 1

|

Наименование |

|||

|

Стойка центральная Conteg 19” 21U |

|||

|

Патч-панели универсальные для СКС |

|||

|

Switch 3Com 4200 Super Stack 50 ports |

|||

|

Медиаконверторы одномодовые |

|||

|

Оптические боксы |

|||

|

Персональные компьютеры, сетевые принтеры и IP-камеры |

|||

|

Мультиплексор |

|||

|

Кабель оптический 4 волоконный |

|||

|

Точка доступа AP DLink 2100 AP |

На схеме можно увидеть следующие физические среды передачи данных:

1) оптическая среда передачи данных между главным офисом и офисом 2: посредством преобразования среды передачи данных Ethernet через пару медиаконверторов в оптическую среду передачи данных между офисом 2 и главным офисом;

2) Физическая среда передачи данных в середине главного офиса топология «звезда» по проекту СКС, технология Ethernet;

3) Беспроводная среда передачи.

Логическая структура сети предприятия

Вся сеть предприятия построена на принципе использования технологии VLAN.

Общее количество VLAN сетей - 7 сетей.

Сети предприятия на базе технологии VLAN

|

Наименование виртуальной сети |

Размещение |

|||

|

Главный офис |

||||

|

Главный офис |

||||

|

Vlan 5 - пул IP-адресов |

81.90.232.144/28 |

Главный офис |

||

|

Vlan 6 - пул IP-адресов |

Главный офис |

|||

Чтобы понять логическую структуру всей сети, рассмотрим схему. Для удобства рассмотрения изначально рассмотрим логическую структуру каждого офиса, а потом взаимодействие всех офисов с главным.

Логическая структура сети главного офиса

1) Первым сервером на схеме является сервер на базе ОС FreeBSD. Он выполняет следующие роли:

Маршрутизатор с резервированием Интернет-каналов;

Сервис для VLAN-подсетей;

Сервис NAT;

VPN-сервер;

SMTP - сервер;

Прокси-сервер Squid;

Сервер POP3 и IMAP;

Web-сервер;

MySQL-сервер;

DHCP-сервер;

Сервер FreeBSD является для всех vlan сетей шлюзом по умолчанию. Он выполняет главную роль в построении сети предприятия.

5 тагированных вланов коммутатор 3Com Super Stack 4200 раскрывает для пользователей в открытом виде для 4 сетей главного офиса и 1-й сети офиса 4;

2 тагированных влана 3Com Super Stack 4200 передает в закрытом виде через оптическую среду передачи на управляемый коммутатор DLink;

3) Для управления, контроля сетей 5-ти сетей главного офиса в одну логическую единицу был выбран сервер на базе ОС Windows 2003 Server Standart R2, располагающийся в сети vlan3. Он выполняет следующие функции:

Сервер Active Directory;

Терминальный сервер;

Сервер DNS;

Все пользователи сетей главного офиса и офиса 4 заведены в домен главного офиса TD-OLIS.

4) Сервер БД с бизнес системой, который входит в состав домена TD-OLIS. Располагается в сети vlan3.

5) Сервер безопасности телефонных переговоров и записи телефонных звонков, располагающийся в сети vlan3

Сервер FreeBSD не входит в состав домена TD-OLIS.

Логическая структура сети офиса 2

Для управления, контроля 2-х сетей офиса 2 в одну логическую единицу был выбран сервер на базе ОС Windows 2003 Server Standart R2. Он выполняет следующие функции:

Сервер Active Directory;

Терминальный сервер;

Сервер DNS;

Офис 2 имеет свой сервер БД с бизнес системой и не пересекается во время работы с сервером БД главного офиса.

Все пользователи 2-х сетей офиса 2 заведены в домен OLIS.

Так как сервер на базе ОС Windows 2003 Server Standart R2, является основным сервером для офиса 2, то основным трафиком между хостами офиса 2 и ним есть:

Udp, порт 53- так как наш сервер является держателем домена;

Логическая структура сети офиса 4

Офис 4 является логической частью главного офиса сети vlan7 благодаря технологии MPLS.

Основным трафиком для офиса 4 есть:

Логическая структура сети офиса 3

Офис 3 является отдельной логической единицей со своей локальной сетью. Основным шлюзом для офиса 3 есть маршрутизатор DLink DIR-100, настроенный со статическим реальным IP-адресом данным провайдером. Весь IP-трафик проходит через DLink DIR-100. Адрес локальной сети в средине офиса 3 - 192.168.100.0/24.

Взаимодействие главного офиса и офиса 2

Взаимодействие офиса 2 и главного офиса:

Сети офиса 2 - являются сетями главного офиса, которые передаются через оптическую среду с помощью технологии Vlan и управляемых коммутаторов на офис 2;

Весь трафик офиса 2 идет через главный офис на сервер под управлением ОС FreeBSD, который является шлюзом по умолчанию для сетей офиса 2.

Логическое взаимодействие главного офиса и офиса 3

Для обеспечения безопасного доступа к серверу БД главного офиса используется маршрутизатор офиса 3 DLink DIR-100, который подключается к серверу FreeBSD по vpn-технологии, FreeBSD является vpn-сервером PPTP. На основании учетных записей, логина и пароля, которые передает маршрутизатор выдается IP-адрес. Сервер FreeBSD обрабатывает vpn-подключения на порту 1723, протокол tcp. То есть, офис 3 является частью vpn-сети. Доступ к серверу БД главного офиса осуществляется через протокол RDP, на основании учетных записей заведенных в Active Directory доменного сервера главного офиса.

Логическое взаимодействие главного офиса и офиса 4

Офис 4 является частью сети vlan7.

Пользователи сети vlan7 заведены в домен TD-OLIS главного офиса. Шлюзом по умолчанию для хостов сети vlan7 является сервер FreeBSD.

Настройка серверов и оборудования, которое обспечивает работу сети предприятия

Сервер FreeBSD

Сервер FreeBSD в качестве шлюза и маршрутизатора

Наш сервер подключен к двум интернет каналам:

Оптическое волокно 5Мб/с., интернет-провайдер «Голден-Телеком» с сетью диапазоном 8 IP адресов;

Оптическое волокно 5Мб/с., интернет-провайдер «Радиоком» с сетью диапазоном 8 IP адресов, прописанных статической маршрутизацией;

Главным каналом для сервера является канал «Голден-Телеком».

Дополнительные услуги:

Пул IP-адресов от провайдера Голден-Телеком на 16 IP-адресов прописанный через статический маршрут;

Получается, что физически мы имеем два ethernet-интерфейса, на которых мы должны прописать по 8 IP-адресов от каждого провайдера, и прописать дополнительно еще 16 IP-адресов. Сервер должен быть шлюзом по умолчанию для всех наших подсетей.

Для реализации данной цели поддадим изменению основной конфигурационный файл rc.conf.

Файл rc.conf содержит описательную информацию о местных имя хоста, сведения о конфигурации для любых потенциальных сетевых интерфейсов и какие услуги должны в действие в системе начальной загрузке. Файл rc.conf располагается в каталоге /etc.

Интересуют нас следующие параметры для изменения в файле rc.conf:

defaultrouter или роутер по умолчанию - выдается Интернет-провайдером, в нашем случае это роутер от «Голден-Телеком»;

gateway_enable - принимает значения YES или NO, то есть, будет ли наш сервер шлюзом по умолчанию или нет;

ifconfig_interface - данная опция используется для настройки физического сетевого интерфейса;

ifconfig_interface_alias0 - для добавления дополнительных IP-адресов на один и тот же физический интерфейс.

На рисунке файл rc.conf после изменения.

Рисунок - измененный файл конфигурации rc.conf с внесенными изменениями для включения функций маршрутизатора, шлюза, настройки сетевых интерфейсов

Сервер FreeBSD и служба NAT

ОС FreeBSD предоставляет достаточно большое количество штатных средств для работы службы NAT.

В нашей сети мы использовали комплекс PF, который может транслировать адреса Network Address Translation (NAT);

Перед тем, как прописать в rc.conf необходимые опции, мы должны перекомпилировать ядро ОС FreeBSD с новыми необходимыми опциями, необходимыми для того, чтобы ОС поддерживала PF Nat на уровне ядра.

Основной конфигурационной PF называется pf.conf.

Основной формат правил NAT в pf.conf выглядит как:

nat on interface from src_addr to dst_addr -> ext_addr , где:

1) nat - ключевое слово, с которого начинается правило NAT;

2) pass - преобразованные пакеты не будут обрабатываются правилами фильтрации;

3) log - логировать пакеты с помощью pflogd. Обычно только первый пакет заносится в журнал. Для логирования всех пакетов используйте log (all);

4) interface - название интерфейса, или группы интерфейсов на котором будут проводиться преобразования;

5) af - семейство адресов, inet для IPv4 или inet6 для IPv6. PF как правило в сам в состоянии определить этот параметр c помощью исходных адресов и адресов назначения.

6) src_addr - исходные (внутренние) адреса пакетов, которые будут преобразованы. Исходные адреса могут быть указаны, как:

Сетевой блок CIDR;

Название сетевого интерфейса или группы сетевых интерфейсов. Любые IP адреса принадлежащие интерфейсу будут подставлены в правило, во время загрузки;

Название сетевого интерфейса сопровождающегося /netmask (например, /24). Каждый IP адрес на интерфейсе, совмещённый с сетевой маской, образует блок CIDR и оказывается в правиле;

Название сетевого интерфейса или группы сетевых интерфейсов, сопровождающихся модификаторами:

Broadcast - заменяется широковещательным адресом сети (например, 192.168.0.255);

Кроме того, модификатор:0 может быть добавлен к любому интерфейсу или к любому из вышеуказанных модификаторов, для указания, что PF не должен затрагивать alias IP адреса. Этот модификатор может использоваться, при указании интерфейса в круглых скобках. Пример: fxp0:network:0

7) src_port - исходный порт в заголовке пакета. Порты могут быть указаны, как:

Номер от 1 до 65535

Актуальное название сервиса смотрите в /etc/services

Набор портов, используя списки

Диапазон:

!= (не равно)

< (меньше)

- > (больше)

<= (меньше или равно)

>= (больше или равно)

>< (диапазон)

<> (обратный диапазон)

Последние два бинарных оператора (они используют два аргумента) не включают аргументы в этот диапазон

: (включающий диапазон)

Включающий диапазон, также бинарные операторы и включают аргументы в диапазон.

Опция port не часто используется в nat правилах, потому что обычно стоит задача преобразовывать весь трафик, не зависимо от используемых портов.

8) dst_addr - адрес назначения преобразуемых пакетов. Адрес назначения указывается так же, как и исходный адрес;

9) dst_port - порт назначения. Порт указывается так же, как и исходный порт;

10) ext_addr - внешний (преобразуемый) адрес на NAT шлюзе, в который будут пробразованы пакеты. Внешний адрес может быть указан как:

Единственный IPv4 или IPv6 адрес;

Сетевой блок CIDR;

Полное доменное имя, которое будет преобразовано через DNS сервер при загрузке правила. Полученные адреса окажутся в правиле;

Название сетевого интерфейса. Любые IP адреса принадлежащие интерфейсу будут подставлены в правило, во время загрузки;

Название сетевого интерфейса указанного в круглых скобках (). Это говорит PF обновлять правило, если IP адрес(а) на указанном интерфейсе сменился. Полезно на интерфейсах, которые получают IP адреса по DHCP или используют dial-up, чтобы каждый раз при смене адреса не перегружать правила;

Название сетевого интерфейса, сопровождающееся одним из этих модификаторов:

Network - заменяется сетевым блоком CIDR (например, 192.168.0.0/24);

Peer - заменяется peer IP адресом другой стороны point-to-point линка;

Кроме того, модификатор:0 может быть добавлен к любому интерфейсу или к любому из вышеуказанных модификаторов, для указания, что PF не должен задействовать alias IP адреса. Этот модификатор может использоваться при указании интерфейса в круглых скобках. Пример: fxp0:network:0 Ряд адресов, используя список

11) pool_type - указывается тип диапазона адресов используемого для трансляции;

12) static-port - не преобразовывать исходные порты в TCP и UDP пакетах;

Правило nat on $inf1 from 10.0.0.9 to any -> $ip1 говорит о том, что:

Все пакеты, идущие через интерфейс fxp0 с IP-адреса 10.0.0.9 в мир транслировать в мир с IP-адреса 94.27.59.74.

Правило nat on $inf1 from 10.64.1.0/24 to any -> $ip1 говорит о том, что:

Все пакеты, идущие через интерфейс fxp0 с сети 10.64.1.0/24 в мир транслировать в мир с IP-адреса 94.27.59.74.

Для того, что бы удостовериться практическим способом работает NAT или нет, достаточно зайти на любой сайт, определяющий Ваш IP-адрес. В данном конфигурационном файле введена система переменных и обращение к переменным. Зачем сделано именно так будет описано в разделе

Строчки конфигурации pass in all и pass out all разрешают прохождение трафика в обе стороны.

При изменении файла конфигурации pf.conf, необходимо перестартовать pf при помощи команды:

Pfctl -f /etc/pf.conf

FreeBSD в роли FIREWALL

В состав FreeBSD входит штатный брандмауэр IPFW. Конфигурация брандмауэра задается в виде списка пронумерованных правил, который просматривается для каждого пакета, пока не будет найдено соответствие - тогда выполняется заданное соответствующим правилом действие. В зависимости от действия и некоторых установок в системе, пакеты могут возвращаться на брандмауэр для обработки

правилами, начиная со следующего за сработавшим. Все правила применяются ко всем интерфейсам, так что задача написания набора правил с минимально необходимым количеством проверок возлагается на системного администратора. Конфигурация всегда включает стандартное правило (DEFAULT) с номером 65535, которое нельзя изменять и которое соответствует любому пакету. С этим стандартным правилом может быть связано действие deny или allow, в зависимости от конфигурации ядра.

Если набор правил включает одно или несколько правил с опцией keep-state, то программа ipfw предполагает работу с сохранением состояния (stateful behaviour), т.е. при успешном сопоставлении будет создавать динамические правила, соответствующие конкретным параметрам (адресам и портам) сопоставившегося пакета. Эти динамические правила с ограниченным временем существования проверяются, начиная с первого вхождения правила check-state или keep-state, и обычно используются для приоткрытия брандмауэра по требованию только для допустимого трафика. Дополнительной возможностью, предоставляемой динамическими правилами, является возможность ограничения числа одновременных соединений, соответствующих какому-то правилу (это может пригодиться, если Вы захотите бороться с "левыми" прокси-серверами в вашей сети - для нормальной работы пользователя вполне достаточно десятка одновременных соединений, в то время как для прокси-сервера такое количество является явно недостаточным). Для ограничения соединений добавьте к "генерирующему" правилу параметр limit, например:

sbin/ipfw add allow ip from 192.168.0.1/24 to any keep-state limit src-addr 10

запретит каждому абоненту сети 192.168.0.1:255.255.255.0 устанавливать более 10 соединений одновременно. Параметр src-addr указывает, что ограничение считается по адресам источников пакетов (т.е. в нашем примере - для каждого пользователя). Допустимые значения этого параметра: dst-addr (ограничение подсчитывается по адресам назначения), src-port (ограничение подсчитывается по портам источника), dst-port (ограничение подсчитывается по портам назначения), а также любые комбинации этих параметров, например, limit dst-port dst-addr 1 позволит установить только одно соединение с любым портом любого сервера, при этом можно будет установить несколько соединений с одним сервером (например, HTTP, SMTP и POP3 одновременно) и неколько соединений на один порт различных серверов

Ограничение скорости

Firewall позволяет Вам не только разрешать или запрещать прохождение IP-пакетов, но и ограничивать скорость их прохождения. Для этого используется всроенная в ядро FreeBSD система dummynet - эмулятор "плохой" линии связи с настраевыми характеристиками, такими как абсолютная задержка прохождения пакета, ограничение скорости прохождения данных по линии, потеря некоторого числа пакетов.

Dummynet состоит из каналов (pipe, труба) и очередей (queue). Канал характеризуется пропускной способностью (биты в секунду), задержкой прохождения пакета (в секундах), размером очереди (сколько данных может одновременно "находится" в канале), процентом потерь. Задать эти значения Вы можете с помощью команды

/sbin/ipfw pipe <номер> config bw <скорость> delay <время> queue <очередь> plr <процент>

Где <номер> - номер канала. Вибирается администратором произвольно из диапазона 1-65534

<скорость> - пропускная способность канала. Задается в виде числа, интерпретируемого как биты в секунду. Возможно также задание и единицы измерения из слоедующего набора: bit/s, Kbit/s, Mbit/s, Bytes/s, KBytes/s,MBytes/s. Единицы измерения указываются после числа без пробелов: 2MBytes/s, 64Kbit/s.

<время> - время задержки пакета в миллисекундах, всегда прибавляется к времени нахождения любого пакета в канале в не зависимости от текущей загрузке канала.

<очередь> - размер очереди в пакетах или в килобайтах (если указана единицы измерения - Bytes или KBytes). Не поместившиеся в очередь пакеты отбрасываются.

<процент> - процент потерянных пакетов. Обычно используется для эмуляции плохих линий связи при проверке устойчивости сетевого программного обеспечения к сбоям. Задается как вещественное число от 0 до 1 (0 - потерь нет, 1 - теряются все пакеты).

Для управления каналом нужно представлять себе, как он работает - иначе неминуемы нестыковки и неприятные разочарования. При попадании в канал пакет "становится в хвост" очереди - совсем как в магазине. Dummynet определенное количество раз в секунду (задается параметром HZ при сборке ядра операционной системы) проверяет наличие пакетов в очереди, и, если не превышен лимит скорости выхода данных из канала, выпускает пакет. Считается именно скорость схода пакетов с канала - поэтому если пакеты в очередь поступают с большей скоростью, чем разрешенная для данного канала скорость выхода из очереди, то "непоместившиеся" в очередь пакеты просто теряются.

Для пользователя, если он работает по протоколу TCP, потери пакетов не заметны - сервер перестает посылать пакеты, если клиент не посылает подтверждение приема. Однако, ожидание подтверждения на каждый пакет понижает производительность - канал связи может обеспечивать большую пропускную способность при достаточно большом времени прохождения пакета, и если ждать ответа на каждый пакет, то канал будет простаивать. Поэтому в протоколе TCP используется метод окна - посылаются сразу несколько пакетов подряд без ожидания подтверждения, и посылка пакетов прекращается только в том случае, если подтверждение не пришло еще на поза-поза-прошлый пакет.

Чтобы работа по протоколу TCP через канал dummynet происходила без необходимости повторной пересылки пакета, необходимо чтобы все пакеты "окна" могли поместиться в очереди. Стандартного размера очереди (50 пакетов) хватает для одновременной работы примерно 10 TCP-соединений (это число очень сильно зависит от настроек протокола TCP на машинах клиентов и на серверах, а так же от среднего размера пакета, генерируемого приложениями). При превышении этот числа пакеты начнут теряться, что потребует их перепосылки заново. Если Вы платите за трафик - эта особенность может больно ударить Вас по карману: Ваш провайдер посчитает все переданные Вашей системе пакеты, в том числе и потерянные в dummynet, однако Вы (или Ваш клиент), получат только часть из них - поэтому, если Вы пускаете через один канал dummynet большое количество соединений - пропорционально увеличивайте и размер очереди. Причем подсчет пикового количества одновременных соединений вовсе не так прост - пользователи с зажатой пропускной способностью канала имеют обыкновение открывать гораздо больше одновременных соединений, чем обладатели высокоскоростных каналов: пока читают одну страницу - запускают на скачивание еще несколько. Кроме того, пользователи менеджеров загрузки типа GetRight быстро обнаружат, что закачка файла в несколько потоков происходит быстрее, чем в один - адресованные им пакеты, в виду большего их числа, будет "вытеснять" из очереди чужие соединения и продолжительность одного соединения возрастет, что тоже приведет к увеличению их одновременного числа.

Для конфигурирования очереди используйте команду:

/sbin/pfw queue <номер_очереди> config pipe <номер_канала> weight <вес>

номер_очереди - произвольно выбранный администратором идентификатор из диапазона 1-65534;

номер_канала - номер канала, частью которого становится эта очередь;

вес - приоритет очереди, число из диапазона 1-100, где 100 - самый приоритетный канал, 1 - самый бесправный. По умолчанию для каждой очереди устанавливается приоритет 1;

Чтобы "пропустить" трафик через канал, воспользуйтесь командами:

/sbin/ipfw add pipe <номер> <правило> или /sbin/ipfw add quqeue <номер> <правило>, например

Так как наш сервер выступает в роли IPFIREWALL ограничивая скорость и осуществляет контроль соединений на порты, рассмотрим реальный пример firewall.

Ранее было указано, что в сети были созданы на основе технологии VLAN. Для создания и управления VLAN во FreeBSD не используются какие-то специальные программы. Всё делается с помощью программы ifconfig.

Рисунок - фрагмент файла rc.conf где создаются vlan сети на сервере

Рассмотрим данную конфигурацию:

строчкой 1 cloned_interfaces создаем 6 vlan- интерфейсов, которые будут создавать во время загрузки и запуска сервер;

далее строчкой конфигурируем интерфейс vlan 1 и говорим, что этому интерфейс соответствует сеть vlan 1 с адресом 10.0.0.1 с маской подсети 255.255.255.192 и за основу создания vlan, берем любой физический интерфейс, в нашем случае это интерфейс em0;

физический интерфейс em0, обязательно должен быть прописан в rc.conf ему можеть быть назначен любой IP-адрес. Но к сети он может быть и не подключен.

Сервер FreeBSD в роли DHCP-сервера

Наш FreeBSD сервер является DHCP-сервером для всех сетей.

Для того, чтобы настроить систему FreeBSD на работу в качестве сервера DHCP, вам необходимо обеспечить присутствие устройства bpf, компилированного в ядро. Для этого добавьте строку device bpf (pseudo-device bpf в FreeBSD 4.X) в файл конфигурации вашего ядра.

Устройство bpf уже входит в состав ядра GENERIC, поставляемого с FreeBSD, так что вам не нужно создавать собственное ядро для обеспечения работы DHCP.

Те, кто обращает особое внимание на вопросы безопасности, должны заметить, что bpf является тем устройством, что позволяет нормально работать снифферам пакетов (хотя таким программам требуются привилегированный доступ). Наличие устройства bpf обязательно для использования DHCP, но если вы очень обеспокоены безопасностью, наверное, вам не нужно включать bpf в ваше ядро только потому, что в отдалённом будущем вы собираетесь использовать DHCP.

Следующим действием, которое вам нужно выполнить, является редактирование примерного dhcpd.conf, который устанавливается в составе порта net/isc-dhcp3-server. По умолчанию это файл /usr/local/etc/dhcpd.conf.sample, и вы должны скопировать его в файл /usr/local/etc/dhcpd.conf перед тем, как его редактировать.

Настройка сервера DHCP

dhcpd.conf состоит из деклараций относительно подсетей и хостов, и проще всего описывается на примере:

option domain-name "example.com";

option domain-name-servers 192.168.4.100;

option subnet-mask 255.255.255.0;

default-lease-time 3600;

max-lease-time 86400;

ddns-update-style none;

subnet 192.168.4.0 netmask 255.255.255.0 {

range 192.168.4.129 192.168.4.254;

option routers 192.168.4.1;

hardware ethernet 02:03:04:05:06:07;

fixed-address mailhost.example.com;

Этот параметр задаёт домен, который будет выдаваться клиентам в качестве домена, используемого по умолчанию при поиске. Обратитесь к страницам справочной системы по resolv.conf для получения дополнительной информации о том, что это значит.

Этот параметр задаёт список разделённых запятыми серверов DNS, которые должен использовать клиент.

Маска сети, которая будет выдаваться клиентам.

Клиент может запросить определённое время, которое будет действовать выданная информация. В противном случае сервер выдаст настройки с этим сроком (в секундах).

Это максимальное время, на которое сервер будет выдавать конфигурацию. Если клиент запросит больший срок, он будет подтверждён, но будет действовать только max-lease-time секунд.

Этот параметр задаёт, будет ли сервер DHCP пытаться обновить DNS при выдаче или освобождении конфигурационной информации. В реализации ISC этот параметр является обязательным.

Это определение того, какие IP-адреса должны использоваться в качестве резерва для выдачи клиентам. IP-адреса между и включая границы, будут выдаваться клиентам.

Объявление маршрутизатора, используемого по умолчанию, который будет выдаваться клиентам.

Аппаратный MAC-адрес хоста (чтобы сервер DHCP мог распознать хост, когда тот делает запрос).

Определение того, что хосту всегда будет выдаваться один и тот же IP-адрес. Заметьте, что указание здесь имени хоста корректно, так как сервер DHCP будет разрешать имя хоста самостоятельно до того, как выдать конфигурационную информацию.

Как только вы закончите составлять свой dhcpd.conf, вы можете продолжить работу запуском сервера при помощи, следующей команды:

# /usr/local/etc/rc.d/isc-dhcpd.sh start

Если в будущем вам понадобится сделать изменения в настройке вашего сервера, то важно заметить, что посылка сигнала SIGHUP приложению dhcpd не приведёт к перезагрузке настроек, как это бывает для большинства демонов. Вам нужно послать сигнал SIGTERM для остановки процесса, а затем перезапустить его при помощи вышеприведённой команды.

- /usr/local/sbin/dhcpd - dhcpd скомпонован статически и расположен в каталоге /usr/local/sbin. Страницы справочной системы dhcpd(8), устанавливаемые портом, содержат более полную информацию о dhcpd;

- /usr/local/etc/dhcpd.conf - dhcpd требует наличия конфигурационного файла, /usr/local/etc/dhcpd.conf, до того, как он будет запущен и начнёт предоставлять сервис клиентам. Необходимо, чтобы этот файл содержал все данные, которая будет выдаваться обслуживаемым клиентам, а также информацию о работе сервера. Этот конфигурационный файл описывается на страницах справочной системы, которые устанавливаются портом;

- /var/db/dhcpd.leases - сервер DHCP ведёт базу данных выданной информации в этом файле, который записывается в виде протокола. Страницы справочной системы dhcpd.leases(5), устанавливаемые портом, дают гораздо более подробное описание;

- /usr/local/sbin/dhcrelay - dhcrelay используется в сложных ситуациях, когда сервер DHCP пересылает запросы от клиента другому серверу DHCP в отдельной сети. Если вам нужна такая функциональность, то установите порт net/isc-dhcp3-server.

Сервер FreeBSD и резервирование Интернет-каналов

В качестве системы для резервирования канала был написан специальный скрипт на языке Shell.

Командный язык shell (в переводе - раковина, скорлупа) фактически есть язык программирования очень высокого уровня. На этом языке пользователь осуществляет управление компьютером. Обычно, после входа в систему вы начинаете взаимодействовать с командной оболочкой (если угодно - она начинает взаимодействовать с вами). Признаком того, что оболочка (shell) готова к приему команд служит выдаваемый ею на экран промптер. В простейшем случае это один доллар ("$"). Shell не является необходимым и единственным командным языком (хотя именно он стандартизован в рамках POSIX - стандарта мобильных систем). Например, немалой популярностью пользуется язык cshell, есть также kshell, bashell (из наиболее популярных в последнее время) и другие. Более того, каждый пользователь может создать свой командный язык. Может одновременно на одном экземпляре операционной системы работать с разными командными языками.

Подобные документы

Создание локальной вычислительной сети, ее топология, кабельная система, технология, аппаратное и программное обеспечение, минимальные требования к серверу. Физическое построение локальной сети и организация выхода в интернет, расчет кабельной системы.

курсовая работа , добавлен 05.05.2010

Функциональная схема локальной вычислительной сети, анализ информационных потребностей и потоков предприятия. Планирование структуры сети, сетевая архитектура и топология. Структура корпоративной компьютерной сети, устройства и средства коммуникаций.

курсовая работа , добавлен 26.08.2010

Типы компьютерных сетей, их структурные элементы и подсистемы. Горизонтальная подсистема СКС и компьютерная сеть, узлы локальной сети и распределительные пункты. Сеть на основе сервера и локальная сеть. Беспроводные сети. ЛВС: их топология и структура.

реферат , добавлен 16.07.2008

Организационная структура предприятия "ЛЕПСЕ", состав сетевых приложений. Выбор конфигурации сети Fast Ethernet, применение сетевой топологии "звезда". Структура кабельной системы сети организации. Проверка работоспособности проектируемой сети.

контрольная работа , добавлен 10.05.2011

Локальная сеть как объединение компьютеров, расположенных в ограниченном пространстве. Анализ информационных потребностей предприятия. Планирование структуры сети: ее топология, кабельная система, используемое оборудование. Расчет количества компьютеров.

контрольная работа , добавлен 22.06.2014

Компьютерная локальная вычислительная сеть: проектирование на двух этажах, взаимодействие около 30 машин. Расстояние между машинами и коммутаторами - не менее 20 метров, количество коммутаторов - в рамках проекта. Логическая и физическая топология сети.

лабораторная работа , добавлен 27.09.2010

Службы работающие в локальной сети. Подборка программного обеспечения. Логическая топология сети. Физическая реализация локальной сети. Схема размещения серверного оборудования в 19 дюймовой стойке. Обеспечение электробезопасности и сохранности данных.

курсовая работа , добавлен 27.11.2013

Сравнительный анализ различных топологий сетей. Исследование элементов структурированной кабельной системы. Методы доступа и форматы кадров технологии Ethernet. Локальные сети на основе разделяемой среды: технология TokenRing, FDDI, Fast Ethernet.

курсовая работа , добавлен 19.12.2014

Структура локальной компьютерной сети организации. Расчет стоимости построения локальной сети. Локальная сеть организации, спроектированная по технологии. Построение локальной сети Ethernet организации. Схема локальной сети 10Base-T.

курсовая работа , добавлен 30.06.2007

Монтаж и прокладывание локальной сети 10 Base T. Общая схема подключений. Сферы применение компьютерных сетей. Протоколы передачи информации. Используемые в сети топологии. Способы передачи данных. Характеристика основного программного обеспечения.

Довольно обстоятельная статья, решающая задачу развертывания сети на среднестатистическом российском предприятии.

[Сергей Полецкий (support AT psj.net.ru)]

Проект локальной сети

Что здесь будет.

О чём это я?

Существует предприятие, точнее что-то вроде филиала научно-исследовательского института, которое занимается научными изысканиями. Т.е. основная масса сотрудников - научные работники, в возрасте от 25 до 45 лет. Все без исключения, в пользовательском отношении, с компьютером на ты. Работы столько, что заниматься "хакерством" внутри сети просто некогда. Дай бог работу сработать. Да и как-то так получилось, что сразу поняли, вернее правильно объяснили, что компьютер - это такой же инструмент, как и рубанок у плотника или ткацкий станок у ткача. Поломается - не на чем будет деньги зарабатывать. Поэтому есть какой-никакой администратор который и присматривает за всем этим делом. Идиллия полная. Пользователи знают какие кнопки нажимать, могут отсканировать изображение, заменить картридж в принтере. Администратор - администрирует, да обрабатывает всякие форс-мажоры. Ну полная идиллия.

И тут, как гром среди ясного неба, начали появляться, сначала слухи, а затем и сообщения в прессе о том, что приходят нехорошие дяди и проверяют лицензионность установленного программного обеспечения. И если в прошлом году над этим посмеивались и отмахивались от этого рукой, то к концу этого года слухи и явь стали такими, что руководство предприятия решило не искушать судьбу и серьезно задумалось о лицензионности используемого программного обеспечения. А поскольку локальная сеть, как это часто и бывает, создавалась стихийно, было решено упорядочить еще и локальную сеть.

И САМОЕ ГЛАВНОЕ. Финансовое положение предприятия в данный момент настолько крепкое и понимание руководством опасности прихода нехороших дядей настолько высокое, что администратор получает карт-бланш на переоборудование локальной сети . При этом руководство согласно на покупку соответствующего недостающего оборудования, при условии, естественно, что будет доказана необходимость данного шага.

Т.е., если абстрагироваться от конкретности, получаем среднее предприятие в котором необходимо настроить локальную сеть и программное обеспечение со всеми вытекающими отсюда последствиями.

Постановка задачи

Пользователь никогда не знает что он хочет,

пока не увидит, что получит

Мэрфи

На мой взгляд это основная часть работы. Наверняка с первого раза что-то будет упущено и что-то придется дополнять и перерабатывать, НО основное направление, в котором необходимо двигаться, необходимо понять и получить. Потом его можно будет дорабатывать и перерабатывать как угодно, лишь бы не пришлось менять какие-либо принципиальные положения, которые повлекут за собой смену дорогостоящего оборудования.

Что у нас есть и чего мы хотим (краткий пересказ беседы с руководством предприятия):

Группа сотрудников работает на одном (или двух, планируется расширение) этажах здания. Основная работа у всех сотрудников - тексты в MS Word и таблицы в MS Excel (составление отчетов о проделанной работе), не очень частое, пока, общение с клиентами посредством электронной почты. Небольшая группа сотрудников работает с 1С бухгалтерией, еще одной небольшой группе сотрудников нужна правовая система Консультант-плюс и ещё одна (основная и достаточно большая) группа сотрудников использует две узкоспециализированные расчетные подсистемы, которые, к сожалению, есть только под MS Windows. Какие подсистемы - не важно. Они самописные, переписывать их никто не будет. Во всяком случае в ближайшее время. К счастью, результат своей работы они выдают в обычные текстовые файлы, формат которых естественно известен. Это было сделано для того, что бы результаты работы можно было закачивать в Excel в виде таблиц для дальнейшей обработки. Все сотрудники, кто-то больше, кто-то меньше, используют Интернет. Т.е. всем им необходимо искать и просматривать в Интернете какую-то информацию. Для этого на одном из компьютеров установлен модем и работа с Интернет возможна только с одного компьютера. Опять-таки, к счастью, Интернетом пользуются не очень активно. Основная работа все-таки локальная.

Ну вот коротенько, чем занимаемся. Теперь более конкретно, что у нас есть:

- 46 сотрудников, но будет расширение приблизительно до 100 сотрудников

- 12 кабинетов, но возможно будет еще один этаж и от 20 до 30 кабинетов

- Программное обеспечение

(которое используется)

- Бухгалтерия 1С (базы в dbf-формате)

- Правовая система Консультант плюс (сетевая версия)

- MS Word

- MS Excel

- TheBat! (почтовая программа)

- Антивирус - Norton Antivirus

- Первая специализированная расчётная система

- Вторая специализированная расчётная система

- Интернет браузеры - Opera, FireFox, IE

- Запись CD-дисков - Nero

- Мультимедиа - MS Windows Media, WinAmp

- Принтеры

- HP 1100

- HP 4200

- Ricoh 1081

- Сканеры

- HP Scan Jet 4500c

- Canon CanoScan LiDE 20

- Рабочие станции

(железо)

- CPU от PIII-733 до PIV-3.0

- RAM от 128 Мб до 512 Мб

- HDD от 20 Гб до 80 Гб

- Ethernet - Dlink DFE-550

- Видеокарты интегрированные с RAM от 32 Мб

- Серверы

(железо и что, на каком стоит)

- MS Windows Server 2003 - сетевая 1С Бухгалтерия и архивы 2-го сервера

- MS Windows Server 2003 - лицензионный

- 1С Бухгалтерия - лицензионная

- CPU - 2 x Xenon 3,0 ГГц

- RAM - 2 Гб

- HDD - 4 x SCSI 36 Гб

- Аппаратный SCSI RAID 0, 1, 10

- MS Windows Server 2003 - файловый сервер + Консультант плюс и архивы 1С бухгалтерии

- Консультант плюс - лицензионный

- CPU - Xenon 3,0 ГГц

- RAM - 1 Гб

- HDD - 4 x SCSI 36 Гб

- Аппаратный SCSI RAID 0, 1, 10

- MS Windows Server 2003 - сетевая 1С Бухгалтерия и архивы 2-го сервера

- Модем Robotics. Доступ в Интернет был только с одной рабочей станции.

- Активное сетевое оборудование

- Коммутатор Dlink 8 ports

- Коммутатор Dlink 48 ports

Ну вот вроде нам и рассказали что есть. Попытаемся обобщить программное обеспечение в плане лицензионности. Из лицензионных программных продуктов есть:

- MS Windows Server 2003 - 5 лицензий

- MS Terminal Server 2003 - 50 лицензий

- 1С Бухгалтерия

- Консультант-плюс

- Две специализированные расчетные системы (т.к. достаточно давно писали их сами)

И НИ ОДНОЙ РАБОЧЕЙ СТАНЦИИ! Так же как и ни одного MS Office. Т.е. есть конечно два CD диска с MS Windows Me, купленные в свое время вместе с компьютерами, но в расчет брать их не будем, т.к в данный момент на рабочих станциях стоит только MS Windows XP Proffesional SP2 Rus и менять его на двух станциях на MS Windows Me никто не собирается. Просто нет смысла.

Локальная сеть простейшая и, поскольку создавалась достаточно стихийно, представляет собой следующее:

Задача поставленная руководством предприятия

Необходимо, учитывая разнообразие работы сотрудников предприятия, и существующее лицензионное программное обеспечение, снять проблему лицензионности программного обеспечения предприятия и переконфигурировать локальную сеть таким образом чтобы дать возможность ВСЕМ сотрудникам предприятия работать с электронной почтой и Интернет. Одновременно с этим, необходимо защитить саму локальную сеть как от вторжения из вне, так и от вирусов изнутри.

Ну вот собственно и все, что удалось узнать о том, что есть и о том, что хочет руководство предприятия. Исходя из сказанного попытаемся обощить и конкретизировать поставленную задачу. Итак...

Принципиальное решение.

Я хорошо себе представляю, что описать создание локальной сети в рамках одной статьи невозможно, но в общих чертах можно попробовать описать принципиальные решения которые будут использованы при создании (модернизации) локальной сети.

Итак, начнем с принципиального. Со структуры локальной сети.

Структура локальной сети.

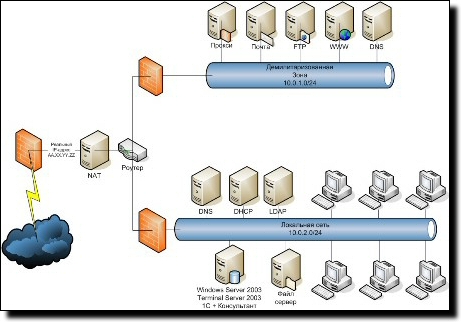

Все сервера разделим на работающие с Интернет и работающие только внутри локальной сети. Все сервера связанные с Интернет выносим в отдельную сеть, демилитаризованную зону. К этим серверам я отношу - почтовый сервер, ftp-сервер, www-сервер, прокси-сервер и кэширующий dns-сервер.

В локальной сети будут находиться следующие сервера - файловый сервер, сервер авторизации, DHCP-сервер и DNS-сервер локальной сети, который все неразрешенные ссылки будет брать с кэширующего dns-сервера в демилитаризованной зоне. Ну и конечно все рабочие станции.

Локальная сеть и демилитаризованная зона будут общаться между собой через роутер, который, собственно единственный, и будет иметь выход в Интернет. На роутере будет установлен соответствующий файрвол и сервер NAT, позволяющий выпускать всех пользователей локальной сети в Интернет через один реальный адрес.

Из всего написанного получается приблизительно вот такая схема:

Активное сетевое оборудование

Активное сетевое оборудование. Когда на этапе проектирования слышишь такое выражение, то сразу возникают ассоциации с чем-то типа - Cisco, Catalist, 3COM. НО, поскольку уже есть какие-то коммутаторы, причем не разношерстные, т.е. предпочтение отдано определенному продукту, а конкретно Dlink, то думать и мечтать много не будем, а просто докупим еще один 48-ми портовый коммутатор, причем точно такой же как и существующий, т.к. существующий коммутатор достаточно интеллектуален и позволяет соединять себе подобных в стек.

Итак получаем, что демилитаризованная зона включается в 8-ми портовый коммутатор, а два 48-ми портовых объединяем в стек и в них включаем всю локальную сеть. Один Ethernet роутера включаем в 8-ми портовый коммутатор, а второй Ethernet в 48-ми портовый коммутатор. Таким образом локальная сеть будет разделена с демилитаризованной зоной на физическом уровне.

Операционная система.

Ну вот, вроде как со структурой локальной сети в первом приближении разобрались, теперь будем делить программное обеспечение. По задаче необходимо использовать все существующее лицензионное программное обеспечение. Т.е. на имеющийся лицензионный Windows Server 2003 с Windows Terminal Server-ом мы устанавливаем 1С бухгалтерию и Консультант-плюс. Остались только две самописные задачи, но о них несколько позже, а установить их надо в обязательном порядке.

С оставшимися серверами и рабочими станциями есть два выхода:

- Покупаем недостающие MS Windows Server, MS Windows XP Pro и MS Office

- Устанавливаем свободно распространяемое программное обеспечение

Вдаваться в подробности расчета и переговоров с руководством не буду, можете сами посчитать стоимость пятидесяти комплектов MS Windows XP и MS Office, которые нужны на первое время, плюс стоимость MS Windows Server-ов, как минимум два, но было принято решение использовать свободно распространяемое программное обеспечение.

Выбор операционной системы оказался наиболее сложным и долгим, хотя, в принципе, выбирали из двух:

- Linux

- FreeBSD

А всё потому, что предприятие научное, сотрудники и руководство предприятия и слышали и видели свободное программное обеспечение. И каждый приводил массу доводов в свою пользу.

Обе ОС могут выполнять роль как серверов так и рабочих станций, хотя некоторые дистрибутивы Linux и "заточены" больше под рабочую станцию, обе ОС работают одинаково стабильно, НО, руководствуясь принципом - "Самый короткий путь - тот который знаешь", был выбран, все-таки, FreeBSD. Хотя, все что я пишу в этой статье, в принципе и однозначно относится и к Linux.

Почему именно FreeBSD? Очень просто. Скопировав, распространяющийся под BSD лицензией, FreeBSD с официального ftp сервера, его можно использовать абсолютно легально. Не бесплатно, как заблуждаются многие, а легально. Т.е. Вам всё равно придется платить деньги за Интернет, людям которые разрабатывают проект сети, людям которые настраивают сервера и рабочие станции. НО Вы не покупаете программное обеспечение для серверов и рабочих станций. Вы оплачиваете работу по установке и настройке программного обеспечения. Хотя, в принципе, если у Вас нет Интернета, то Вы можете купить диск с FreeBSD и использовать его, но опять-таки Вы покупаете диск с записанным на нем программным обеспечением, а не само программное обеспечение. Кстати, всё сказанное относится и Linux, который распространяется под GPL лицензией. Но, так уж случилось, что FreeBSD я знаю несколько лучше чем Linux, и, может быть поэтому, мне его проще и понятней конфигурировать. Да и под боком есть люди, с которыми всегда можно поговорить по поводу настройки FreeBSD.

Ну вот вроде и все. С операционной системой определились. На всех серверах (кроме одного) и всех рабочих станциях в качестве операционной системы будем использовать FreeBSD. Осталось определиться какое программное обеспечение на чем будет стоять. Начнем с серверов.

Сервера

Ну, во-первых, определимся сколько у нас будет собственно серверов, т.е. железа, и какое программное обеспечение на какой сервер мы будем ставить:

- Роутер+файрвол+NAT

- Почта+WWW+FTP+Proxy+кэширующий DNS сервер в демилитаризованной зоне

- Windows Server 2003+Windows terminal Server+... в локальной сети

- локальный DNS+DHCP+Сервер авторизации+Файловый сервер в локальной сети

Теперь более расширено. Оба существующих сервера оставляем в локальной сети.

Весь лицензионный MS Windows и остальное лицензионное программное обеспечение оставляем на одном сервере (в смысле железа), с двумя процессорами, т.к. там будет работать терминальный сервер. Единственно чего не хватает - антивирусной программы. Придется покупать. Руководствуясь прежним принципом, покупать будем Norton Antivirus. Тем более, что с ним уже есть опыт работы.

На втором сервере локальной сети в качестве операционной системы будет FreeBSD. На нем будем устанавливать локальный DNS-сервер, DHCP-сервер, в качестве сервера авторизации будет использоваться OpenLDAP-сервер, и сервер сетевой файловой системы NFS. Ну вот вроде и все. Стоп! Не всё. Все неразрешенные имена локальный DNS-сервер будет брать с кэширующего DNS-сервера из демилитаризованной зоны.

Под роутер выделяем одну из существующих рабочих станций, поскольку для роутера ни процессор, ни объем оперативной памяти, ни объем и скорость жесткого диска не критичны. Заменим только сетевые карточки. Операционная система - FreeBSD.

Для сервера, в демилитаризованной зоне, покупаем еще одну рабочую станцию с быстрым жестким диском и 1 Гб памяти. Объема жесткого диска 80 Гб должно хватить, поскольку, даже в будущем, всего 100 пользователей и объем почты не предвидится очень большим, а на FTP очень много хранить никто никогда не собирается. Процессор любой современный, а т.к. процессоров ниже PIV и частотой ниже 2 Ггц найти практически невозможно, то этого более чем достаточно. Операционная система, также, FreeBSD.

Для удаленного управления серерами под FreeBSD на этих серверах устанавливается SSH-сервер. На всех серверах будет установлен файрвол, в т.ч. и на MS Windows Server-е. Все файрвол-ы будут выполнять разные функции. Управлять сервером на MS Windows Server 2003 будем через MS Terminal Server.

Рабочие станции.

Итак, с моей точки зрения, начинается самое интересное. Рабочая станция на базе операционной системы FreeBSD. Поскольку это рабочая станция, то обязательно будет X-сервер и менеджер рабочего стола. Менеджеров рабочего стола достаточно много, но лично мне больше нравится KDE, хотя у GNOME есть свои вкусности. Теперь более плотно о программном обеспечении, и если у серверов специально не писал название программ, то в этой части буду называть, что будет устанавливаться на рабочую станцию.

Офис. Будет установлен стандартный последний KOffice и OpenOffice 2.Х, т.к. существует масса наработок в MS Office, слава богу файлы простые (просто текст или таблицы безо всяких программ на бейсике), а OpenOffice конвертирует файлы Word и Excel более корректно. Да и похож он на MS Office к которому все привыкли.

Интернет. Почта - стандартный Kmail, его хватит за глаза однозначно. На вирусы почта будет проверяться на почтовом сервере, также на почтовом сервере будет отсекаться СПАМ. В качестве браузера везде будет стоять стандартный Konqueror и далее по желанию, либо Opera, либо FireFox, либо и то, и то. В качестве клиента ICQ будет использоваться Licq. В будущем для общения внутри предприятия будет установлен сервер Jabber, чтобы можно было рассылать всякие оповещения, без выхода в Интернет. Да и общение будет происходить в основном между сотрудниками.

Графика. К сожалению сканер HP Scan Jet 4500c во FreeBSD не поддерживается и запустить его так и не удалось. Зато очень хорошо работает Canon CanoScan LiDE 20. Т.ч. пока будем пользоваться одним, а дальше будет видно. Возможно поставим его на MS Windows Server и будем использовать там, когда будет ну очень невмоготу. Но поскольку сканированием документов занимаются не часто, то должно хватить.

Работа с пишущим IDE CD-ROM-ом во FreeBSD есть на уровне ядра, необходимо только несколько скриптов под себя написать. Отдельно создание образа CD из соответствующей дирректории и отдельно запись образа на CD-ROM. Единственно, что не пробовал, это использование CD-RW в качестве дискеты. Но пока такая задача и не ставилась.

Мультимедиа. Для работы предприятия это не актуально, но желательно. Поэтому будем ставить по мере необходимости. Первое что приходит в голову музыка - xmms, точная копия WinAmp-a. Ну а фильмы на работе смотреть просто некогда.

В качестве файлового менеджера будем использовать стандартный MC (Midnight Commander). Его же будем использовать и в качестве ftp-клиента. Но это кому очень надо, а основная масса народа ftp-серверами просто не пользуется.

Ну и самое главное. Доступ к Windows программам на Windows Server 2003, 1С бухгалтерия и Консультант-плюс, с рабочих станций FreeBSD будет осуществляться посредством терминальных сессий при помощи программы RDesktop. Обе самописные программы будут установлены на рабочих стнациях при помощи эмулятора Wine. По идее они статически скомпонованы и ни какие dll-и им не нужны. Ну, а в крайнем случае, есть возможность запускать их в терминальном режиме. Придется конечно повыворачиваться, поскольку программа будет использовать одни и теже входные и выходные файлы, но на то она и голова дана, чтобы думать и решать возникшие проблемы.

Вроде как с рабочими станциями тоже закончили. Т.е. поставленная задача будет выполнена. 1С бухгалтерия, Консультант-плюс и самописные задачи будут запускаться и работать. Немного не так, как было, но это, в большей степени, относится к Консультанту, т.к. 1С бухгалтерия и работала в терминальном режиме. Ну, а расчетные задачи, по идее, должны работать на каждой рабочей станции и от того как работали отличаться не будет ни чем. Все остальное тоже более менее привычно, кроме, может быть, записи на CD-ROM. Но тоже ничего сложного.

Итак, как говорится в том анекдоте, а теперь попробуем со всем этим взлететь, или как это все будет работать вместе.

Краткое описание работы локальной сети, или как это всё будет работать

Для администратора выделяется отдельное помещение куда сносятся все сервера и коммутаторы. Ну и поскольку все коммутаторы в одной комнате, то в кабель-каналах, в эту-же комнату, приходят все сетевые кабели от разеток RJ-45, которые устанавливаются в каждой комнате в необходимом количестве. Плюс к этому, но это уже попутно, по этим же кабель-каналам проходят кабели от разеток RJ-12, для телефонной сети. Местная АТС также устанавливается в комнате администратора. Все кабели, приходящие от разеток, расшиваются на кросс-панелях. Желательно, конечно, для кроссов, серверов и коммутаторов купить шкаф, но это уже как карты выпадут. В принципе - он конечно нужен, но можно обойтись и без него. Т.ч. если удастся доказать руководству необходимость шкафа - то купим обязательно.

48-ми портовые коммутаторы собираем в стек и включаем в них все станции и сервера локальной сети.

Сервер демилитаризованной зоны включается в 8-ми портовый коммутатор.

На роутере один ethernet включается в 8-ми портовый коммутатор, а второй в 48-ми портовый. Таким образом локальная сеть будет разделена с демилитаризованной зоной физически. В роутер, также включается и ADSL-модем для организации выделенного канала.

Аутентификация пользователей происходит на сервере аутентификации. Для упрощения работы с LDAP-сервером будем использовать LDAP Administrator.

Все рабочие файлы сотрудников, которые необходимо резервировать, находятся на файловом сервере и с них еженощно делается резервная копия.

Вся почта сотрудников принимается почтовым сервером в демилитаризованной зоне. Сервер из вне невиден, просто fetchmail читает определённые ящики из вне и раздаёт почту внутри. Также он отправляет почту в мир. Читать почту в локальной сети из Интернета, также как и отправлять напрямую в Интернет, запрещено файрволом.

Повторюсь: Все неразрешенные имена локальный DNS-сервер будет брать с кэширующего DNS-сервера из демилитаризованной зоны, а тот уже в свою очередь будет брать их из Интернета. Т.ч. все DNS-запросы из локальной сети в Интернет можно закрыть.

С хождением по просторам Интернет несколько проще. Делаем прозрачное проксирование всех www запросов и запрещаем прямой выход в Интернет из локальной сети. Т.е. выйти в Интернет можно только с прокси-сервера.

В качестве антивируса на всех компьютерах с FreeBSD будет установлен антивирус ClamV. Необходимость установки антивируса обуславливается тем, что с ftp-серверов могут притащить всё, что угодно. И хоть таких людей, которые могут что-то скачать с ftp, единицы, но потенциальная возможность есть.

Ну вот вроде как и все. В первом приближении.

Всё существующее железо мы задействовали. Все лицензионные программные продукты тоже задействовали. Докупать вроде как немного надо. Самым большим и дорогостоящим оказалось модернизация кабельного хозяйства. Но поскольку к этому уже пришли, то особых вопросов этот пункт не вызвал. Единственный неприяный момент - сканер HP scanjet 4500c, который так и не заработал под FreeBSD. ну а самое главное, все сотрудники остались работать в достаточно привычном программном обеспечении.

Все вопросы и отзывы в письменном виде.

С уважением

Сергей Полецкий

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Подобные документы

Разработка структуры локально-вычислительной сети ГБОУ СПО "ВПТ". Обоснование топологии, выбор аппаратного обеспечения для коммутации и сегментации. Установка и настройка сетевых протоколов и служб. Система мониторинга сетевых узлов и сетевого трафика.

дипломная работа , добавлен 25.10.2013

Проект локальной вычислительной сети, объединяющей два аптечных магазина и склад. Выбор топологии сети и методов доступа. Технико-экономическое обоснование проекта. Выбор сетевой операционной системы и разработка спецификаций. Смета на монтаж сети.

курсовая работа , добавлен 08.06.2011

Подбор пассивного сетевого оборудования. Обоснование необходимости модернизации локальной вычислительной сети предприятия. Выбор операционной системы для рабочих мест и сервера. Сравнительные характеристики коммутаторов D-Link. Схемы локальной сети.

курсовая работа , добавлен 10.10.2015

Разработка топологии сети, выбор операционной системы, типа оптоволоконного кабеля. Изучение перечня функций и услуг, предоставляемых пользователям в локальной вычислительной сети. Расчет необходимого количества и стоимости устанавливаемого оборудования.

курсовая работа , добавлен 26.12.2011

Разработка проекта компьютерной сети на основе технологии Fast Ethernet. Выбор топологии сети, кабельной системы, коммутатора, платы сетевого адаптера, типа сервера и его аппаратного обеспечения. Характеристика существующих мобильных операционных систем.

курсовая работа , добавлен 06.08.2013

Настройка телекоммуникационного оборудования локальной вычислительной сети. Выбор архитектуры сети. Сервисы конфигурации сервера. Расчет кабеля, подбор оборудования и программного обеспечения. Описание физической и логической схем вычислительной сети.

курсовая работа , добавлен 22.12.2014

Формализация требований к локально-вычислительной сети (ЛВС). Выбор и обоснование аппаратного обеспечения для коммутации и сегментации ЛВС. Установка и настройка сетевых протоколов и служб. Тестирование и отладка ЛВС: выявление неисправностей и пр.

дипломная работа , добавлен 17.09.2017

На производстве ООО Ордер используется локальное соединение компьютеров. Локальная вычислительная сеть (Local Area Network), именуемая в дальнейшем LAN - это совокупность компьютеров и других средств вычислительной техники (активного сетевого оборудования, принтеров, факсов, модемов и т. п.), объединенных в вычислительную сеть с помощью кабелей и сетевых адаптеров и работающих под управлением сетевой операционной системы. Вычислительные сети создаются с целью совместного использования общих сетевых ресурсов (дисковое пространство, принтеры, модемы и другая техника), совместную работу с общими базами данных, уменьшении лишних и мешающих работе передвижений внутри помещений. Каждый компьютер в сети оснащается сетевым адаптером, адаптеры соединяются с помощью е6н5к4сетевых кабелей или беспроводных технологий и тем самым объединяют компьютеры в единую вычислительную сеть. Компьютер, подключенный к сети, называется рабочей станцией или сервером, в зависимости от выполняемых их функций.

Общие положения локальной сети